发布日期:2024-11-07 01:34 点击次数:128

微软公司周四发出告诫,称有黑客诳骗一个由数千台路由器、录像头过头他联网缔造组成的僵尸网络,对微软 Azure 云劳动的用户发起高度守密的密码喷洒式缺点。

这个坏心网络着实弥散由 TP-Link 路由器组成,2023 年 10 月首次被一位扣问东谈主员纪录在案,该扣问东谈主员将其定名为 Botnet - 7777。这个在巅峰时代由超越 16000 台被入侵缔造组成、别离在各地的集合之是以叫这个名字,是因为它在 7777 端口泄漏其坏心软件。

大畛域的账号劫执

本年 7 月和 8 月,来自 Sekoia.io 和 Team Cymru 的安全扣问东谈主员禀报称,该僵尸网络仍在运转。这三份禀报均指出,Botnet - 7777 被玄妙地用于扩充密码喷洒式缺点,这是一种从好多不同 IP 地址发送多数登录尝试的缺点方法。由于每台单独的缔造会截止登录尝试次数,这种全心配合的账号劫践诺径很难被见识劳动检测到。

周四,微软禀报称,CovertNetwork - 1658(微软用来跟踪该僵尸网络的称号)正被多个挟制看成体诳骗,试图入侵见识 Azure 账号。该公司暗示,这些缺点 “高度守密”,因为这个如今平均畛域约为 8000 台缔造的僵尸网络煞系念机地守密其坏心行径。

微软官方东谈主员写谈:“任何使用 CovertNetwork - 1658 基础智力的挟制看成体王人能更大畛域地开展密码喷洒式缺点行径,并在短时代内大幅加多到手窃取字据并首次入侵多个组织的可能性。这种畛域,再加上 CovertNetwork - 1658 和挟制看成体之间被入侵字据的快速盘活运作,使得跨多个行业和地舆区域的账号被入侵存在潜在可能。”

导致检测艰辛的一些特征如下:

使用被入侵的袖珍办公及家庭办公(SOHO)IP 地址。

在职何给定时代使用一组轮流的 IP 地址。挟制看成体手头罕有千个可用的 IP 地址。CovertNetwork - 16578 节点的平均时常运转时代约为 90 天。

低频次的密码喷洒进程;举例,监测来自一个 IP 地址或针对一个账号的屡次登录失败尝试将无法检测到这种行径。

CovertNetwork - 1658 的行径在最近几个月有所减少,但微软评估觉得,这并非是因为挟制看成体缩减了其操作。相背,该僵尸网络正在 “获取新的基础智力,其指纹与已公开走漏的有所不同”。

微软点名使用该僵尸网络的其中一个挟制组织被跟踪为 Storm - 0940。该组织时常以北好意思和欧洲的智库、政府机构、非政府组织、讼师事务所、国防工业基地等为见识。一朝见识 Azure 账号被入侵,挟制看成体就会尝试横向移动到受感染网络的其他部分。挟制看成体还会尝试窃取数据并装配汉典考核木马。

微软写谈:

微软一经不雅察到好多案例,其中 Storm - 0940 通过 CovertNetwork - 1658 的密码喷洒式操作获取的灵验字据,赢得了对见识组织的首次考核权限。在某些情况下,不雅察到 Storm - 0940 使用本日从 CovertNetwork - 1658 基础智力获取的被入侵字据。这种被入侵字据的快速顶住运作解释了 CovertNetwork - 1658 的运营者和 Storm - 0940 之间很可能存在密切的责任关联。

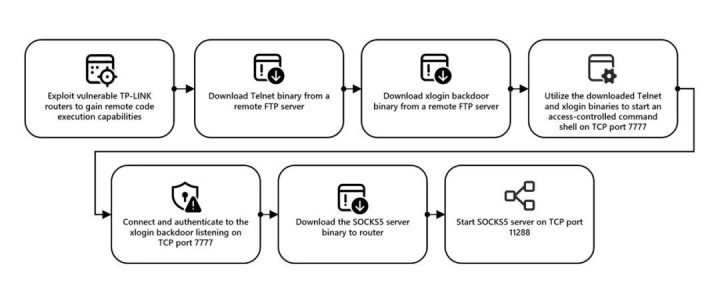

当今尚不明晰这些被入侵的僵尸网络缔造领先是何如被感染的。不论原因是什么,一朝缔造被诳骗,挟制看成体庸俗会聘请以下看成:

从汉典文献传输契约(FTP)劳动器下载 Telnet 二进制文献

从汉典 FTP 劳动器下载 xlogin 后门二进制文献

诳骗下载的 Telnet 和 xlogin 二进制文献在 TCP 端口 7777 上启动一个受考核限制的号令行外壳

趋奉并认证到在 TCP 端口 7777 上监听的 xlogin 后门

将一个 SOCKS5 劳动器二进制文献下载到路由器

在 TCP 端口 11288 上启动 SOCKS5 劳动器

微软并未就 TP - Link 路由器和其他受影响缔造的用户何如辞让或检测感染给出淡薄。往常好多群众王人指出,大多数此类受感染缔造在重启后无法时常运转,因为坏心软件无法写入它们的存储缔造。这意味着如期重启不错对缔造进行杀毒,尽管之后可能无法装潢再次感染。

关心【黑客定约】带你走进奥密的黑客宇宙

Powered by 潜江偷投蝗工贸有限公司 @2013-2022 RSS地图 HTML地图